Ilość zagrożeń w sieci codziennie wzrasta, a specyfika tych zagrożeń potrafi zaskoczyć każdego. Zmieniają się pomysły i sposoby na zaatakowanie naszej prywatności w sieci. Synology zaproponowało dziesięć wskazówek aby znacząco zwiększyć bezpieczeństwo na serwerach NAS. Część z tych wskazówek jest być może dla wielu oczywista i trywialna. Pewnie też znajdą się użytkownicy, dla których poniższe wskazówki pomogą zapalić pomarańczowe światło ostrzegawcze.. Co ważne wskazówki są na tyle uniwersalna, że z powodzeniem można je stosować na innych NASach, jak i w zwykłych komputerach.

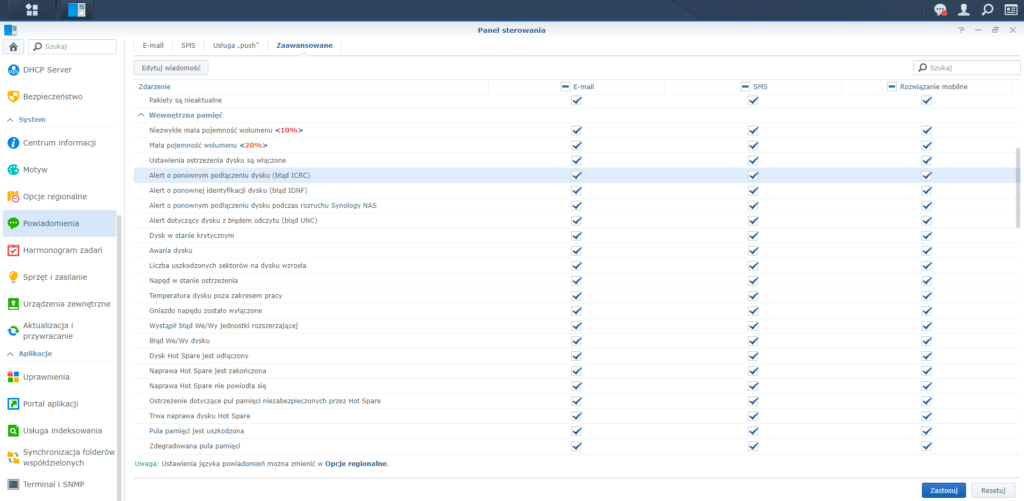

1. Aktualizuj system i włącz powiadomienia

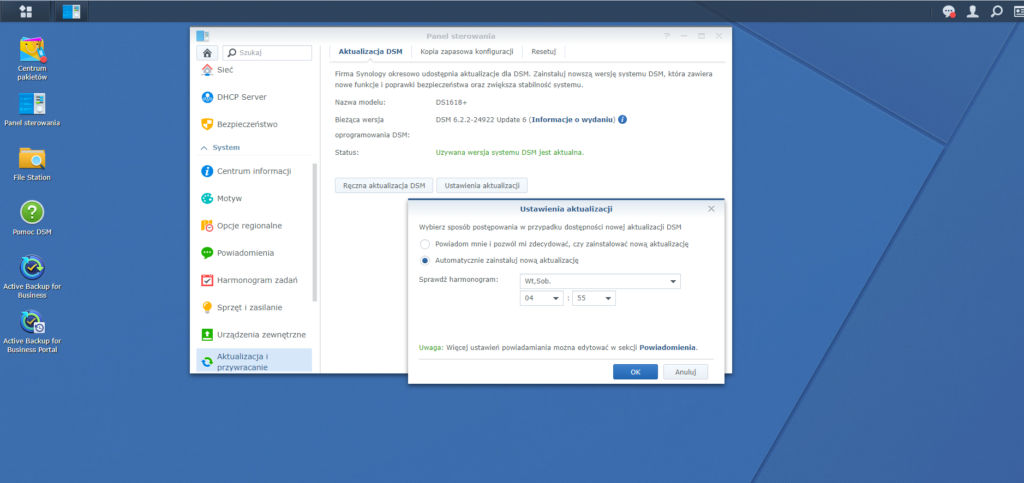

System operacyjny Synology DSM jest często aktualizowany i zawiera nie tylko nowe funkcje ale również ma poprawić bezpieczeństwo poprzez eliminowanie luk w zabezpieczeniach produktu. W przypadku pojawienia się incydentu z zagrożeniem, inżynierowie w przeciągu ośmiu godzin przeprowadzają dochodzenie i w ciągu kolejnych piętnastu godzin publikują poprawkę bezpieczeństwa. Dzięki takiej polityce udaje się w wielu przypadkach uniknąć szkód wynikających z tzw „zero-day attack”, dzięki szybkiej reakcji za zagrożenie. W znaczącej części przypadków warto włączyć opcję automatycznej aktualizacji systemu DSM, która będzie aktualizować system głównie o poprawki dotyczące bezpieczeństwa.

W przypadku bardziej zaawansowanych systemów produkcyjnych warto wykorzystać funkcję Virtual DSM w aplikacji Virtual Machine Manager (VMM). Na takiej wirtualnej maszynie możemy zreplikować nasze środowisko produkcyjne i przeprowadzić testową aktualizację danych, zanim wprowadzimy aktualizację do systemu produkcyjnego.

System DSM umożliwia uruchomienie powiadomień, dzięki czemu możemy szybko otrzymać informację o potencjalnym zagrożeniu lub błędzie na sms lub e-mail.

2. Program Doradca ds. zabezpieczeń (Security Advisor)

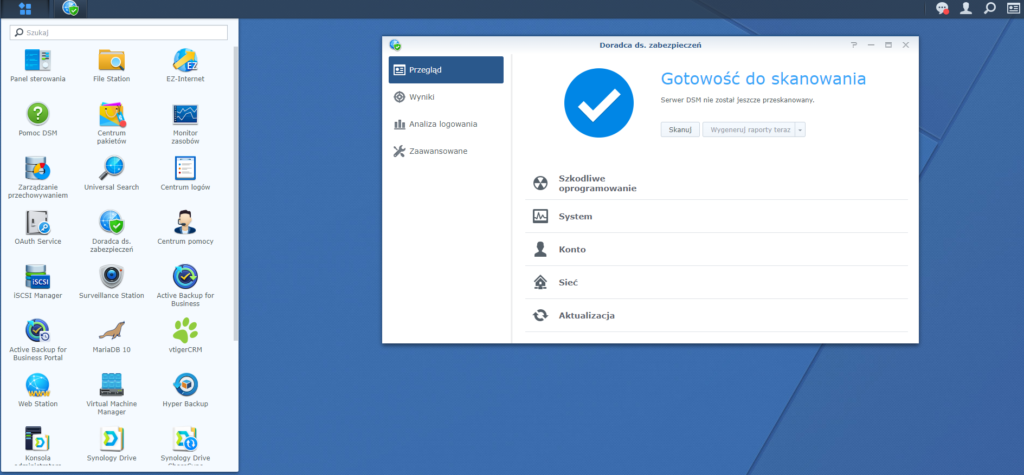

Aplikacja Doradca ds. zabezpieczeń (Security Advisor) to domyślnie zainstalowana aplikacja która skanuje system i daje nam sugestie co powinniśmy zrobić aby system był bezpieczniejszy. Może na przykład zasugerować wyłączenie dostępu do urządzenie po SSH. Program dostępny jest z menu głównego.

Aplikacja Doradca ds. zabezpieczeń (Security Advisor) to domyślnie zainstalowana aplikacja która skanuje system i daje nam sugestie co powinniśmy zrobić aby system był bezpieczniejszy. Może na przykład zasugerować wyłączenie dostępu do urządzenie po SSH. Program dostępny jest z menu głównego.

3. Skonfiguruj podstawowe zabezpieczenia systemu

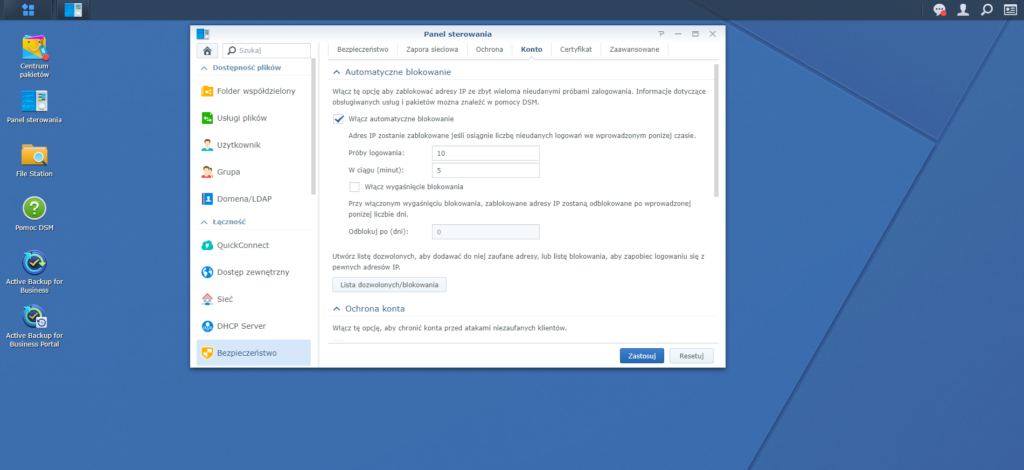

W systemie DSM można skonfigurować kilka ustawień bezpieczeństwa, które istotnie podniosą poziom ochrony.

W systemie DSM można skonfigurować kilka ustawień bezpieczeństwa, które istotnie podniosą poziom ochrony.

Włącz automatyczne blokowanie adresów IP. Dzięki tej opcji proste ataki mogą być blokowane i w ten sposób dodawane do czarnej listy. Administratorzy mogą też tworzyć czarne i białe listy IP o dopisywać adresy IP z których połączenie z serwerem nie będzie możliwe, a z których jak najbardziej możliwe.

Ochrona konta. W tej samej zakładce powinniśmy również włączyć ochronę konta, która zablokuje nam użytkownika z sieci lokalnej po kilku nieudanych próbach logowania.

Włącz HTTPS .W zakładce Panel sterowania > Sieć > Ustawienia DSM możemy włączyć przekierowanie na „https://”, czyli zabezpieczyć i zaszyfrować ruch pomiędzy serwerem Synology a podłączonymi urządzeniami.

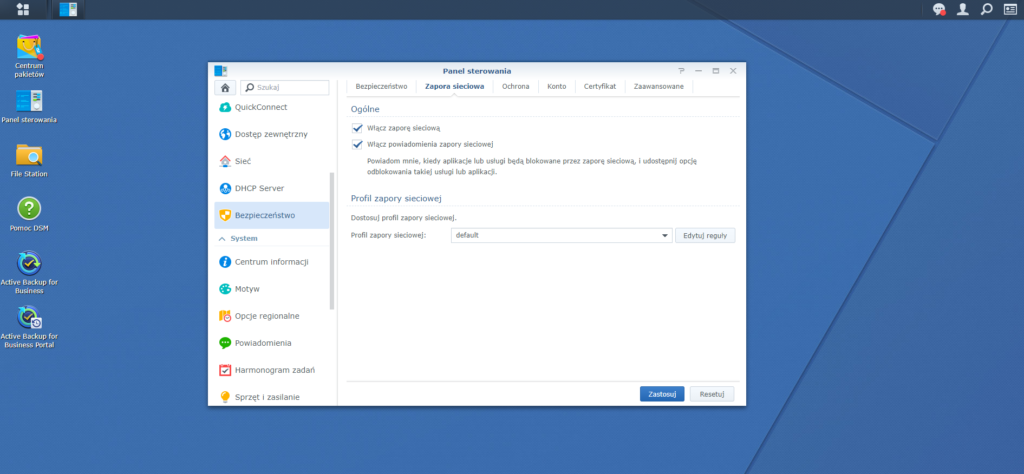

Dostosuj ustawienia firewall (zapory sieciowej. W zakładce Panel sterowania > Sieć > Ustawienia DSM mamy możliwość skonfigurowania zasady kontroli dostępu do usług. Możemy ograniczyć zarówno ruch z określonych adresów IP, ale także zablokować najpopularniejsze porty, często wykorzystywane do ataków hakerskich. Dobrym przykładem będzie na przykład zdefiniowane dostępu zdalnego tylko dla określonego adresu IP i tylko do określonego portu (usługi).

Dostosuj ustawienia firewall (zapory sieciowej. W zakładce Panel sterowania > Sieć > Ustawienia DSM mamy możliwość skonfigurowania zasady kontroli dostępu do usług. Możemy ograniczyć zarówno ruch z określonych adresów IP, ale także zablokować najpopularniejsze porty, często wykorzystywane do ataków hakerskich. Dobrym przykładem będzie na przykład zdefiniowane dostępu zdalnego tylko dla określonego adresu IP i tylko do określonego portu (usługi).

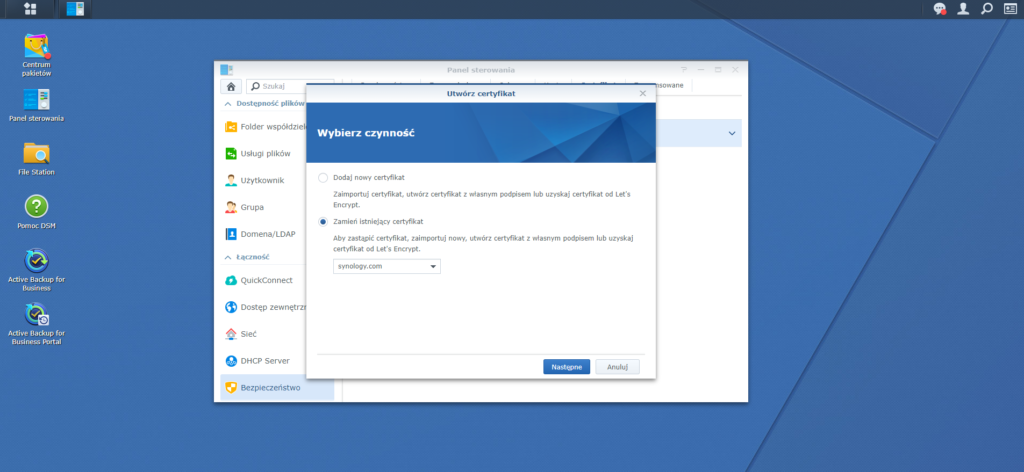

4. HTTPS – Let’s encrypt

Wspomniana wcześniej mozliwość zainstalowania certyfikatu https często jest zbyt kosztowna dla użytkowników domowych. Synology DSM ma na to odpowiedź w postaci zaimplementowanej obsługi certyfikatów „Let’s encrypt”. Certyfikat można dodać w menu Panel sterowania > Bezpieczeństwo > Certyfikat > Dodaj nowy certyfikat. Po dodaniu certyfikatu ruch odbywać będzie się przez zabezpieczone połączenie.

Wspomniana wcześniej mozliwość zainstalowania certyfikatu https często jest zbyt kosztowna dla użytkowników domowych. Synology DSM ma na to odpowiedź w postaci zaimplementowanej obsługi certyfikatów „Let’s encrypt”. Certyfikat można dodać w menu Panel sterowania > Bezpieczeństwo > Certyfikat > Dodaj nowy certyfikat. Po dodaniu certyfikatu ruch odbywać będzie się przez zabezpieczone połączenie.

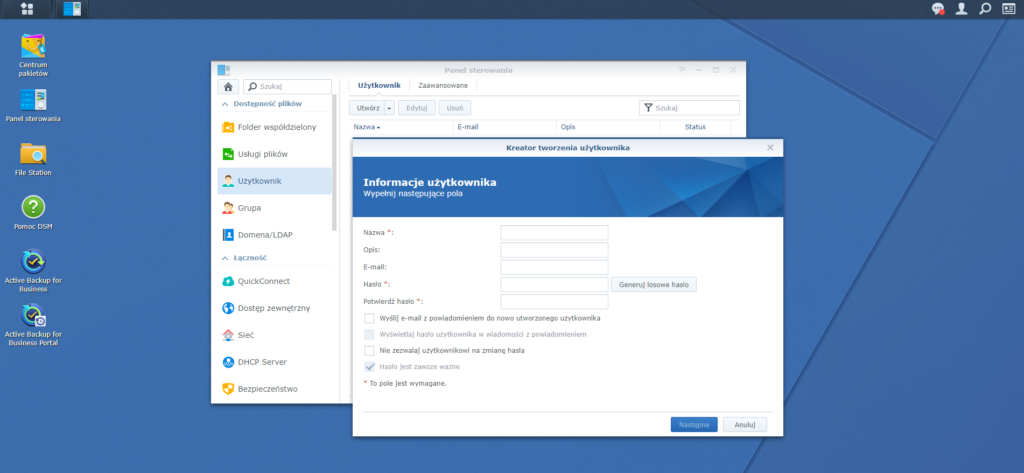

5. Wyłącz domyślne konto admin

Hakerzy najczęściej próbują do serwera dostać się korzystając z konta admin oraz listy typowych haseł. Najlepiej założyć i używać konta użytkowników, które nie zawierają typowych nazw jak „admin”, „administrator”, tylko nazwy własne. Zaleca się stworzenie nowego użytkownika z prawami administratora, a na konto admin, należy założyć bardzo silne hasło i to konto wyłączyć.

Hakerzy najczęściej próbują do serwera dostać się korzystając z konta admin oraz listy typowych haseł. Najlepiej założyć i używać konta użytkowników, które nie zawierają typowych nazw jak „admin”, „administrator”, tylko nazwy własne. Zaleca się stworzenie nowego użytkownika z prawami administratora, a na konto admin, należy założyć bardzo silne hasło i to konto wyłączyć.

Jeśli obecnie jesteś zalogowany przy użyciu konta użytkownika „admin”, wybierz Panel sterowania > Użytkownik i utwórz nowe konto administracyjne.

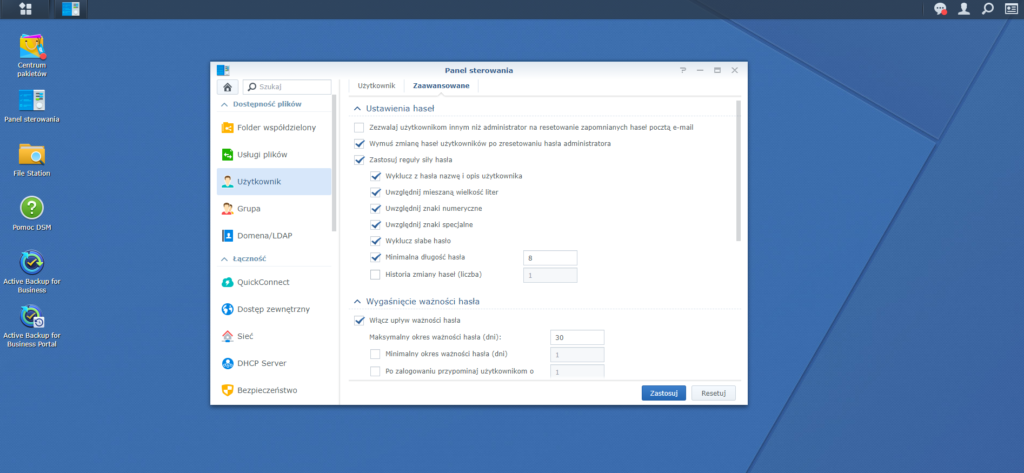

6. Silne hasło

Silne hasło to oczywistość, natomiast wiele osób niestety podchodzi do tego bez specjalnej troski. Używanie jednego „uniwersalnego” hasła to idealne zaproszenie dla hackerów. Jeśli mamy problemy z zapamiętywaniem haseł, warto skorzystać menedżerów haseł, które pozwalają na tworzenie haseł do witryn w oparciu o hasło głowne, tak jak np: 1Password, LastPass, czy Bitwarden. Warto będąc administratorem ustawić polityki zmiany haseł dla użytkowników na takie które nie pozwolą zastosować słabego hasła czy też wymusić regularne zmiany haseł.

Silne hasło to oczywistość, natomiast wiele osób niestety podchodzi do tego bez specjalnej troski. Używanie jednego „uniwersalnego” hasła to idealne zaproszenie dla hackerów. Jeśli mamy problemy z zapamiętywaniem haseł, warto skorzystać menedżerów haseł, które pozwalają na tworzenie haseł do witryn w oparciu o hasło głowne, tak jak np: 1Password, LastPass, czy Bitwarden. Warto będąc administratorem ustawić polityki zmiany haseł dla użytkowników na takie które nie pozwolą zastosować słabego hasła czy też wymusić regularne zmiany haseł.

Reguły haseł dostępne są z poziomu Panel sterowania > Użytkownik > Zaawansowane

Prócz zastosowania silnego hasła warto również uruchomić dwuetapową weryfikację logowania. Po skonfigurowaniu weryfikacji dwuetapowej do logowania będzie potrzebne hasło oraz dodatkowy jednorazowy kod weryfikacyjny, który zostanie wysłany na urządzenie mobilne.

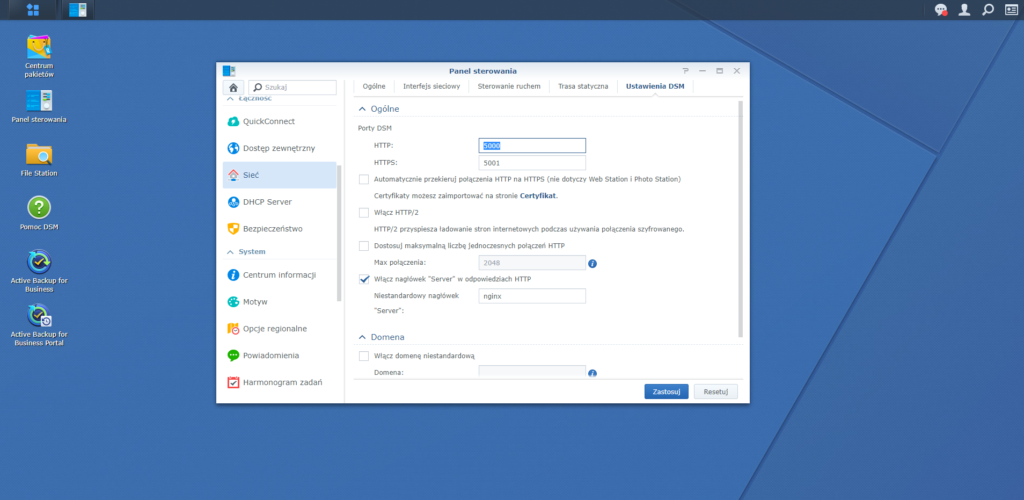

7. Zmień domyślne porty

Bardzo często hakerzy „nasłuchują” domyślne porty dla usług http (5000) i https (5001). Warto zmienić te porty na niestandardowe, bo choć to nie zatrzyma potencjalnego ataku to na pewno ograniczy część typowych prób ataku. Aby zmienić domyślne porty, nalezy wybrać Panel sterowania > Sieć > Ustawienia DSM. Jeśli korzystamy z dostępu do urządzenie przez shell, warto zmienić domyślny port dla SSH (22).

Bardzo często hakerzy „nasłuchują” domyślne porty dla usług http (5000) i https (5001). Warto zmienić te porty na niestandardowe, bo choć to nie zatrzyma potencjalnego ataku to na pewno ograniczy część typowych prób ataku. Aby zmienić domyślne porty, nalezy wybrać Panel sterowania > Sieć > Ustawienia DSM. Jeśli korzystamy z dostępu do urządzenie przez shell, warto zmienić domyślny port dla SSH (22).

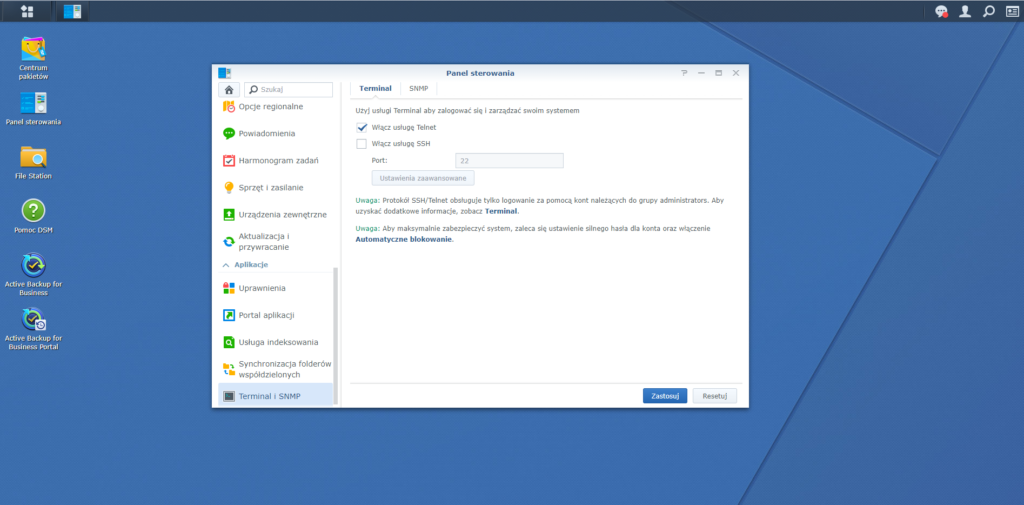

8. Wyłącz SSH jeśli nie używasz

Zaawansowani użytkownicy korzystający z dostępu do „shella” powinni pamiętać o wyłączeniu usługi SSH/Telnet jeśli w danej chwili z niej nie korzystają. W przypadku ciągłego korzystania z tych usług warto ustawić bardzo mocne hasło, zmienić domyślny port dla usługi SSH oraz ograniczyć dostęp do usługi jedynie z lokalnych lub zaufanych adresów IP.

Zaawansowani użytkownicy korzystający z dostępu do „shella” powinni pamiętać o wyłączeniu usługi SSH/Telnet jeśli w danej chwili z niej nie korzystają. W przypadku ciągłego korzystania z tych usług warto ustawić bardzo mocne hasło, zmienić domyślny port dla usługi SSH oraz ograniczyć dostęp do usługi jedynie z lokalnych lub zaufanych adresów IP.

Opcja dostępna z poziomu Panel sterowania > Terminal i SNMP > Terminal.

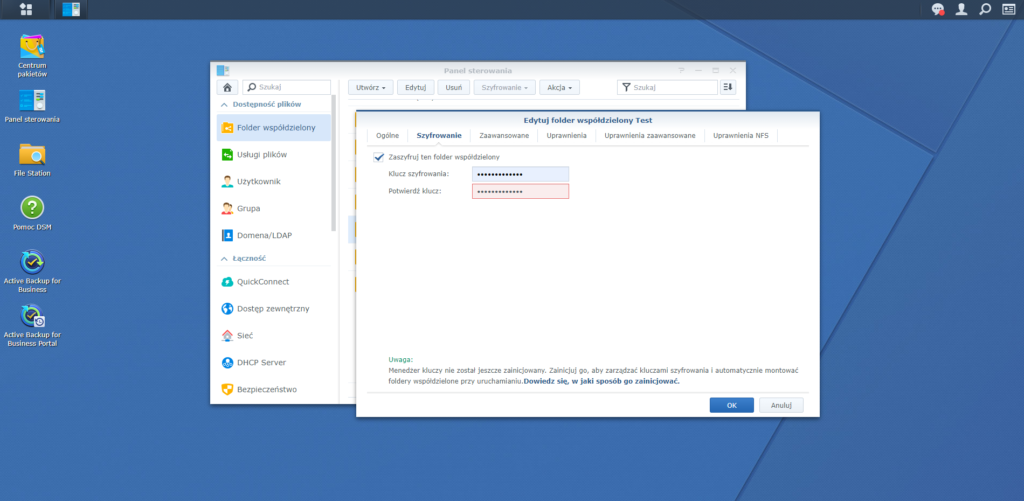

9. Szyfruj udostępnione foldery

DSM wspiera szyfrowanie folderów kluczem AES-256 bitów, co pozwala zabezpieczyć dane przed odczytem nawet w przypadku fizycznej kradzieży. Szyfrować można foldery zarówno już istniejące jak i te które dopiero tworzymy. Możliwość włączenia szyfrowania dla istniejącego folderu dostępna jest Panel sterowania > Folder współdzielony > Edytuj > Szyfrowanie

DSM wspiera szyfrowanie folderów kluczem AES-256 bitów, co pozwala zabezpieczyć dane przed odczytem nawet w przypadku fizycznej kradzieży. Szyfrować można foldery zarówno już istniejące jak i te które dopiero tworzymy. Możliwość włączenia szyfrowania dla istniejącego folderu dostępna jest Panel sterowania > Folder współdzielony > Edytuj > Szyfrowanie

Ważne! Szyfrowanie wpływa na wydajność, warto zatem sprawdzić czy procesor w serwerze wspiera „sprzętowe szyfrowanie”. Brak takiego wsparcia może spowodować znaczące spowolnienie zapisu i odczytu danych z serwera.

Oczywiście sens szyfrowania jest wtedy gdy klucz szyfrujący jest silny lub wyeksportowany klucz przechowywany w bezpiecznym miejscu i odrębnej lokalizacji.

10. Zadbaj o integralność danych

Wszystkie wspomniane wyżej porady dotyczą zabezpieczenia systemu. Na nic nie zda się najlepiej zabezpieczony system jeśli odpowiednio szybko nie zareagujemy na problem ze spójnością danych. Jest to tak rozległy temat, że wkrótce wrócimy do tego w odrębnym poście. na pewno warto przeprowadzać cyklicznie testy dysków twardych S.M.A.R.T oraz włączyć kontrolę integralności danych (Btrfs). Ważne jest też odpowiednie skonfigurowanie systemu powiadomień, co pozwoli na szybką reakcję w przypadku błędów w działaniu czy też uszkodzenia dysku.

Wszystkie wspomniane wyżej porady dotyczą zabezpieczenia systemu. Na nic nie zda się najlepiej zabezpieczony system jeśli odpowiednio szybko nie zareagujemy na problem ze spójnością danych. Jest to tak rozległy temat, że wkrótce wrócimy do tego w odrębnym poście. na pewno warto przeprowadzać cyklicznie testy dysków twardych S.M.A.R.T oraz włączyć kontrolę integralności danych (Btrfs). Ważne jest też odpowiednie skonfigurowanie systemu powiadomień, co pozwoli na szybką reakcję w przypadku błędów w działaniu czy też uszkodzenia dysku.

Niestety zapewnienie bezpieczeństwa danych to proces któremu ciągle musimy poświęcać uwagę. Musimy reagować na zmiany sposobów potencjalnych ataków czy też na inne zagrożenia. Warto mieć plan cyklicznego sprawdzania stanu zabezpieczeń tak aby nie obudzić się z problemem który już zaistniał.

Opracowanie na podstawie: https://blog.synology.com/10-security-tips-to-keep-your-data-safe/