Zła wiadomość dla wszystkich poza cyberprzestępcami: na szyfrowaniu cudzych danych można naprawdę dobrze zarobić. Nowy raport firmy Imperva zajmującej się bezpieczeństwem IT podaje, że twórcy zagrożenia szyfrującego Cryptowall 3.0 wyłudzili w ten sposób już ponad 330 tys. dolarów (blisko 1,2 mln złotych). Tyle w kryptowalucie BitCoin zapłaciło za odszyfrowanie swoich danych 670 osób z całego świata, windując tym samym groźny program do czołówki najbardziej dochodowych zagrożeń w historii.

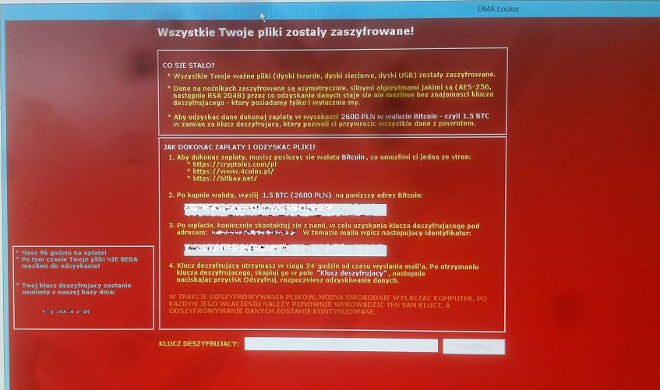

Jak opłacalne dla cyberprzestępców jest złośliwe szyfrowanie? Niestety bardzo – tak wynika z najnowszego raportu firmy Imperva zajmującej się bezpieczeństwem IT. Analizując przepływ transakcji Bitcoin powiązanych z atakami Cryptowall 3.0 eksperci ustalili, że przestępcy manipulowali wartością roszczenia w walucie BitCoin w zależności od miejsca pobytu ofiary. Za odzyskanie swoich danych mieszkańcy Stanów Zjednoczonych płacili 700$, a poszkodowani z Rosji, Meksyku i Izraela po 500$. Tyle samo haraczu żądano od polskich użytkowników, o czym wiadomo m.in. z doniesień publikowanych przez same ofiary tych ataków.

Twórcy raportu zwracają uwagę, że kryminaliści starali się maskować swoje działania: rozprowadzali zagrożenie używając Google Drive, a transakcje BitCoin ukrywali w sieci TOR. Mimo to prześwietlanie działania finansowej infrastruktury zagrożeń szyfrujących jest jak najbardziej wykonalne. Podobne śledztwa z ramienia międzynarodowych organów śledczych mogą w przyszłości wesprzeć walkę z cyberprzestępcami, którzy na razie ochoczo korzystają ze strategii szybkich, anonimowych uderzeń w firmy i użytkowników indywidualnych.

Niezależnie od ewentualnych przyszłych działań prawnych już teraz warto zadbać o backup, który często pozostaje jedynym sposobem odzyskania zaszyfrowanych danych. Firma StorageCraft, dostawca rozwiązań ShadowProtect SPX do tworzenia i szybkiego przywracania danych z backupu przypomina, że regularne tworzenie kopii bezpieczeństwa uchroni każdą maszynę i każdą sieć przed finansowym szantażem. A tych będzie coraz więcej, bo coraz prostsza obsługa zagrożeń szyfrujących kusi nowych amatorów łatwego zarobku. Do wyobraźni sceptyków powinny ostatecznie przemówić finansowe konsekwencje ataku, nierzadko znacznie większe niż kwota samego okupu. W październiku 2015 globalne straty wywołane przez Cryptowall 3.0 szacowano na 325 mln dolarów – taką informację podała organizacja Cyber Threat Alliance zrzeszająca m.in. takie firmy bezpieczeństwa IT jak Intel Security, Fortinet i Symantec. Jak wyszli na tym autorzy zagrożenia w przytaczanym raporcie Impervy?

– Możemy założyć, że cyberprzestępcy przygotowali skrypt, który po wpłaceniu okupu automatycznie wysyła ofiarom kod deszyfrujący – mówi Łukasz Milic, inżynier systemowy rozwiązań StorageCraft. – Gdyby jednak pesymistycznie przyjąć, że jego ręczna wysyłka osobno do każdej ofiary zajmuje przestępcom 1 sekundę to w minutę zarabiają 29 520 dolarów. Ile taki minutowy przestój zaszyfrowanych serwerów kosztuje firmę? Z dobrym backupem przestajemy liczyć po kwadransie, bo tyle w przybliżeniu trwa przywrócenie serwerów do działania. I oczywiście nie trzeba wtedy płacić okupu za odszyfrowanie swoich danych.