Eksperci firm specjalizujących się w zwalczaniu cyberzagrożeń zgodnie przyznają, że ataki typu ransomware, czyli wymuszające zapłacenie okupu, stały się w ostatnich dwóch latach prawdziwą epidemią. McAfee Labs prognozuje[1], że tego typu proceder będzie się nasilał, nie oszczędzając także użytkowników systemu OS X. Przyczynia się do tego fakt, że aż 36 proc. indywidualnych ofiar ataków ransomware decyduje się na zapłacenie okupu, pomimo braku jakiejkolwiek gwarancji odzyskania danych[2]. W przypadku firm z Niemiec i Wielkiej Brytanii, ponad 60 proc. szefów działów IT było skłonnych do zapłacenia cyberprzestępcom za przywrócenie dostępu do danych[3]. Gdy złośliwy kod zdoła przeniknąć do naszego systemu pomimo standardowych zabezpieczeń, ostatnią deską ratunku może okazać się posiadanie aktualnej kopii zapasowej wszystkich danych i aplikacji oraz oprogramowania gwarantującego ich szybkie przywrócenie do pracy.

Cybergangi wykorzystują ransomware do szantażowania przedsiębiorców i zwykłych użytkowników

Jak wskazują dane z raportu Trend Micro w ostatnich dwóch latach ponad 40 proc. europejskich firm zostało dotkniętych atakiem ransomware. Cyberprzestępcy za swój cel coraz częściej wybierają serwery firmowe, spodziewając się, że przedsiębiorcy będą bardziej skorzy do zapłacenia okupu. Wyniki badań potwierdzają, że faktycznie tak się dzieje. W Wielkiej Brytanii, gdzie wskaźniki infekcji okazały się największe (44 proc.), aż 65 proc. osób zarządzających działami IT było skłonnych do zapłacenia okupu. Uleganie presji cybergangu nie jest jednak najlepszym pomysłem, ponieważ aż 20 proc. brytyjskich firm, które przelały pieniądze szantażystom nie otrzymało klucza pozwalającego odszyfrować zablokowane pliki3. Według danych G DATA także użytkownicy smartfonów i tabletów z systemem Android są narażeni na infekcje ransomware, zarówno blokujące dostęp do urządzenia jak i szyfrujące dane[4]. Zorganizowane grupy cyberszantażystów nie mają też skrupułów, by atakować najbardziej newralgiczne instytucje. Okup, jaki placówki medyczne zapłaciły przestępcom w krytowalucie tylko na początku tego roku wyniósł niemal 100 tys. dolarów[5].

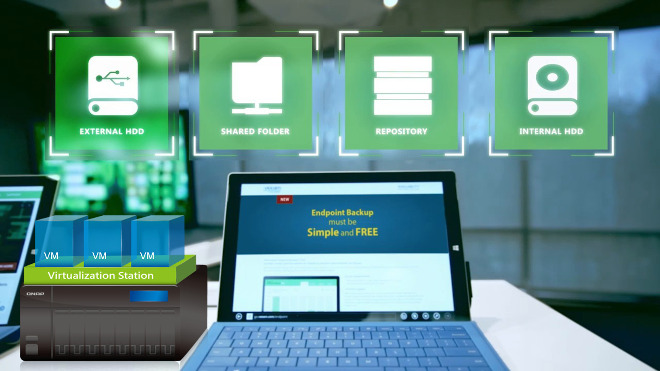

„Nie ulega wątpliwości, że zorganizowane ataki typu ransomware, w tym te wykorzystujące cryptolockery, zaprojektowane do infekowania systemu Windows, są dziś dotkliwym problemem dla wielu firm i instytucji. Aby skutecznie przeciwdziałać temu zagrożeniu należy postawić na prewencyjne zabezpieczenie systemów. Warto korzystać nie tylko z renomowanych pakietów antywirusowych, ale także z narzędzi do automatycznego tworzenia kopii zapasowych oraz ich szybkiego i skutecznego odzyskiwania. Oczywiście konieczne jest też stosowanie odpowiednich procedur, w czym pomagają specjalistyczne narzędzia automatyzujące działania. W przypadku przedsiębiorstw najlepiej sprawdzają się zaawansowane pakiety do gwarantowania dostępności IT, które w sytuacji awaryjnej potrafią przywrócić wszystkie dane i aplikacje w czasie krótszym niż 15 minut. Użytkownik indywidualny może z powodzeniem skorzystać z bezpłatnego Veeam Endpoint Backup FREE. Atutem tego oprogramowania jest wbudowana ochrona pamięci USB przed cryptolockerami, a przede wszystkim możliwość tworzenia pełnej kopii zapasowej na poziomie woluminów i plików oraz błyskawiczne jej odzyskiwanie, gdy zajdzie taka potrzeba” – powiedział Tomasz Krajewski, szef zespołu inżynierów na Europę Wschodnią w Veeam Software.

Okup, przestoje w pracy, bezpowrotna utrata danych, czyli kosztowne skutki infekcji ransomware

Jak wynika z raportu „Królewstwo Ransomware” cyberprzestępcy działający w Europie Zachodniej żądają średnio 570 euro za odblokowanie dostępu do danych. W zależności od ofiary czy rodzaju zainfekowanych informacji, cybergangi mogą żądać znacznie wyższych kwot. Na początku tego roku systemy komputerowe kalifornijskiego szpitala Hollywood Presbyterian Medical Center zostały zaatakowane przy użyciu ransomware. Po tym jak wszystkie dane, w tym system elektronicznej dokumentacji medycznej, zostały całkowicie zaszyfrowane, szantażyści zaproponowali szpitalowi ich odblokowanie za 9 tys. Bitcoinów, czyli około 3,4 mln dolarów. Po długich negocjacjach z przestępcami szpital uzyskał kod odblokowujący dostęp do swoich danych i aplikacji za przetransferowanie 17 tysięcy dolarów. Warto pamiętać, że okup nie jest jedynym kosztem, jaki ponosi ofiara ataku, a jego zapłacenie wcale nie musi oznaczać końca problemów. Często jeszcze wyższą cenę niż wysokość haraczu, firmy muszą zapłacić za przestoje w działalności czy utratę danych, które mogą być skutkiem cyberataku. Jak wskazuje Veeam Availability Report 2016, średni koszt godziny przestoju aplikacji o znaczeniu krytycznym w dużym przedsiębiorstwie w Polsce wynosi 76 tysięcy dolarów[6]. Równie wysoki jest średni koszt utraty danych, spowodowanej godzinnym przestojem aplikacji o znaczeniu krytycznym. Jednak najpoważniejszą konsekwencją może być całkowite sparaliżowanie działalności firmy a w konsekwencji jej bankructwo.

Zweryfikowany, aktualny backup oraz skuteczne jego przywracanie jako remedium na ransomware

Do skutecznej ochrony systemu IT przed złośliwym oprogramowaniem należy podejść kompleksowo, ponieważ cyberprzestępcy zawsze będą poszukiwać najsłabszego ogniwa w łańcuchu zabezpieczeń. Jednym z kluczowych elementów asekuracji systemu informatycznego niezmiennie pozostaje wdrożenie skutecznego planu tworzenia kopii zapasowych oraz ich odzyskiwania. Z tego względu, że niektóre odmiany złośliwego oprogramowania potrafią szyfrować również pliki kopii zapasowych, a nawet popularne dyski chmurowe, jak Dropbox, OneDrive czy Dysk Google, tworzenie backupu musi być przeprowadzane w odpowiedni sposób.

„Należy zadbać o to, by nasze kopie zapasowe były aktualne i zweryfikowane pod kątem możliwości odzyskania danych. Równie ważne jest planowe rotowanie miejscami ich przechowywania. Zamiast zapisywać backup na jednym urządzeniu wymiennym – na przykład dysku twardym USB, lepiej kupić dodatkowe urządzenie i używać go w ramach schematu rotacji. Dzięki temu, jeśli nasze pliki kopii zapasowych zostaną zaszyfrowane, gdy jedno urządzenie będzie podłączone do urządzenia końcowego, wciąż będziemy mieć zestaw nieco starszych kopii na drugim urządzeniu. W każdej strategii backupu niezbędne jest fizyczne odseparowanie plików kopii zapasowych od źródła danych, a także posiadanie co najmniej jednego egzemplarza kopii zapasowych tylko do odczytu. Rotacja dysków to najłatwiejszy sposób spełnia tych wymagań, a tego typu bezpłatne rozwiązanie umożliwia bardzo łatwe korzystanie z dysków w schemacie rotacji” – dodaje Tomasz Krajewski z Veeam Software.

Aktualny backup uratował słynną klinikę kardiologiczną przed skutkami ataku crypto-ransomware

Czy backup jest naprawdę tak ważny? Niech odpowiedzią będzie poniższy przykład. W listopadzie tego roku media obiegła informacja, że Papworth Hospital, największa w Wielkiej Brytanii klinika leczenia chorób płuc i serca, padła ofiarą ataku ransomware. Dzięki stosowaniu odpowiedniej strategii tworzenia kopii zapasowych, szpital, który zasłynął z pierwszego udanego przeszczepu serca w Zjednoczonym Królestwie, zdołał uniknąć płacenia okupu oraz innych, kosztownych konsekwencji cyberataktu. Dyrektor ds. technologii w tej placówce przyznała, że kwestia wyczucia czasu miała kluczowe znaczenie w skutecznym przywróceniu systemów do pełnej sprawności. Po wcześniejszych atakach klinika wdrożyła narzędzia do automatycznego tworzenia przyrostowych kopii zapasowych w cyklu godzinowym na różnych nośnikach, w tym taśmach. Złośliwe oprogramowanie zaczęło szyfrować pliki tuż po północy, zaś ostatnie zadanie tworzenia pełnej kopii zapasowej danych i aplikacji zakończyło się chwilę wcześniej. To pozwoliło informatykom w ciągu kilkunastu godzin od wykrycia infekcji przywrócić wszystkie systemy informatyczne do sprawnego działania.

„Doświadczenie pokazuje, że, narzędzia gwarantujące dostępność informatyczną są nieocenione w zabezpieczaniu środowisk IT i niejednokrotnie stanowią ostatnią deskę ratunku w przypadku cyberataku. Ich skuteczność zwiększa stosowanie właściwych procedur. Jedną z najważniejszych jest zasada 3-2-1, mówiąca o tym, że zawsze należy posiadać trzy kopie danych, które są zapisane na dwóch różnych urządzeniach lub nośnikach, a jeden z nich przechowywany jest poza siedzibą firmy. Szczególnie ważna jest tutaj cyfra 1, czyli przechowywanie jednego egzemplarza kopii zapasowej w innym miejscu. Chociaż w przypadku użytkowników indywidualnych ta zasada może być trudna do spełnienia, gorąco zachęcam do jej stosowania. Dane są po prostu znacznie bezpieczniejsze, jeśli jedna ich kopia, przeznaczona tylko do odczytu, jest przechowywana w miejscu innym niż dane źródłowe, np. na nośniku wymiennym” – podsumowuje ekspert Veeam Software.

[1] Prognoza Intel Security pt. „McAfee Labs Report: 2016 Threats Predictions”.

[2] Raport firmy Kaspersky Lab pt. „Consumer Security Risks Survey 2016”.

[3] Raport firmy Trend Micro pt. „The Reign of Ransomware”.

[4] Raport „G DATA Mobile Malware Report H1 2016”.

[5] Raport Intel Security pt. „McAfee Labs Threats Report: September 2016”.

[6] Veeam Availability Report 2016. Raport przygotowany przez firmę badawczą Vanson Bourne.