Brak okna z żądaniem okupu = brak okupu. Nowa usterka wykryta w kodzie szyfrującym DMA Locker pokazuje, że niedbałe tworzenie programów malware może obracać się przeciwko ich twórcom. Niestety pogarsza też sytuację ofiar ataku szyfrującego, które nie poznając motywów sprawcy zostają z bezużytecznymi danymi i nikłymi szansami znalezienia pomocy. Jak się przed tym ochronić przypomina ANZENA, dostawca rozwiązań do tworzenia i szybkiego odzyskiwania danych z backupu firmy StorageCraft.

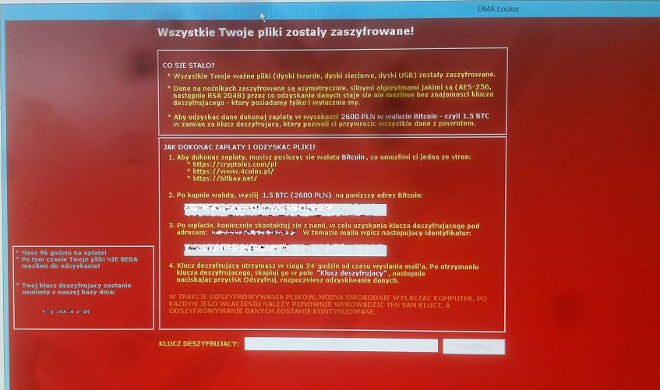

Za każdym rynkowym hitem nadpływa fala podróbek. Swoich imitacji doczekały się też zagrożenia szyfrujące, na których próbują już zarabiać osoby o niskich umiejętnościach programistycznych. Przykład zagrożenia DMA Locker popularnego w ostatnich tygodniach pokazuje, że konsekwencje niedbałego kodowania mogą uderzać w cyberprzestępcę, który na szyfrowaniu cudzych plików nie zarobi nic. Wiadomo już, że dziurawy kod odkrytego w listopadzie 2015 zagrożenia pozwala ofierze uniknąć płacenia okupu. Ma też jednak drugą, mniej przyjemną konsekwencję, o której donosi firma bezpieczeństwa IT Malwarebytes. Otóż z powodu wadliwego kodu DMA Locker może zawiesić się już po infekcji komputera ofiary, ale jeszcze przed wyświetleniem żądania haraczu za odszyfrowanie plików. W efekcie cyberprzestępcy tracą szansę na zarobek, a ofiara traci dostęp do swoich danych nie poznając nawet przyczyny ich blokady.

Trudno wyśmiewać niedbalstwo cyberprzestępców, gdy tragedią użytkownika pozostaje fakt, że nawet amatorski program ransomware może permanentnie odciąć jego dane. W takiej sytuacji często jedynym ratunkiem pozostaje przywrócenie pełnego systemu z pliku backupu utworzonego przed atakiem. Firma ANZENA oferująca rozwiązania do tworzenia i szybkiego przywracania danych z backupu zwraca uwagę, że regularne tworzenie kopii bezpieczeństwa uchroni każdą maszynę i każdą sieć – nie tylko przed finansowym szantażem, ale też każdym innym zagrożeniem. Pozwala na to m.in. program ShadowProtect SPX, którym łatwo można przywrócić niesprawny system z ostatniej bezpiecznej wersji i wznowić przerwaną pracę tak, jak gdyby atak czy usterka w ogóle nie miały miejsca.

Można zakładać, że rosnącej popularności programów szyfrujących będzie towarzyszył widoczny spadek jakości ich kodu, gdy szantaży zaczną masowo próbować początkujący cyberprzestępcy. W tym kontekście szczególnie ważne jest uświadamianie użytkowników. Poddając się medialnemu szumowi wokół kolejnych ataków typu ransomware mogą oni pochopnie przekazać okup szyfrującym „półproduktom”, które – wzorem DMA Locker – nie stwarzają realnego zagrożenia dla ich danych. Tym niemniej warto pamiętać o odpowiednim backupie: mając takie zaplecze firma nie będzie musiała zgadywać, czy atak który i tak już zaszyfrował jej serwery bazodanowe jest bardzo poważny, poważny czy zupełnie niepoważny.